evasor是一款专为蓝队和红队研究人员设计的安全工具,旨在帮助在渗透测试任务中的后渗透阶段绕过应用程序控制策略。

Evasor本质上是一个自动化的安全审计工具,能够绕过windows操作系统上的任何应用程序控制规则。该工具操作简便,运行速度快,能够自动生成包含任务描述、截图和缓解方案建议的分析报告。

使用Evasor需要以下环境:

- Windows操作系统;

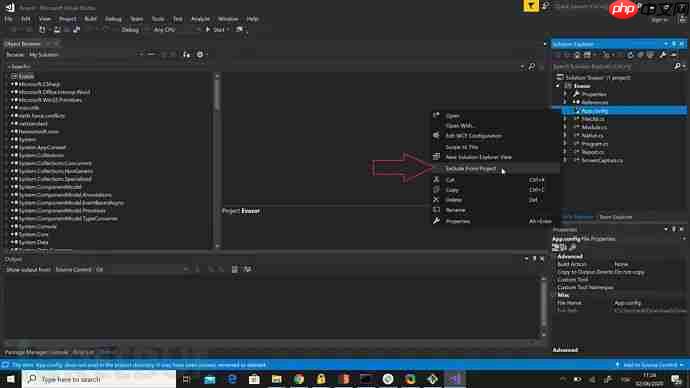

- visual studio 2017。

研究人员可以通过以下命令克隆该项目的源码到本地:

下载并编译Evasor项目源码后,需在项目目录中找到App.config文件,以验证项目的执行情况:

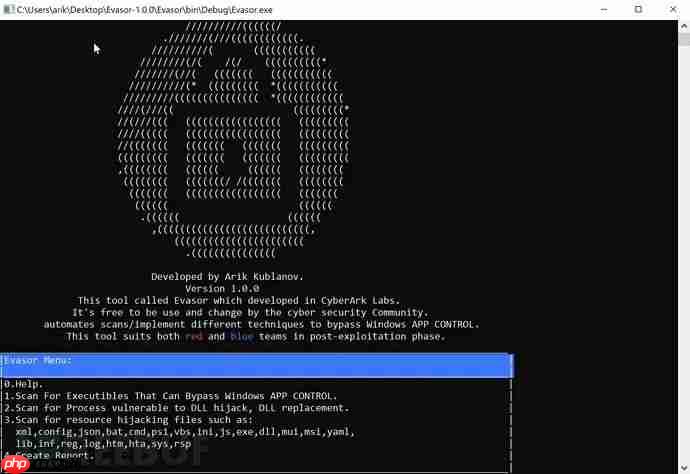

在项目的bin目录下运行Evasor.exe,并根据需求选择相应任务的数字选项:

首先,找到可用于绕过应用程序控制的可执行文件。可以通过以下两种方式实现:

- 检索所有正在运行进程的相关路径;

- 检查每个进程,判断是否存在DLL注入漏洞:运行微软组件“MavInject”,路径为“C:WindowsSystem32mavinject.exe”。或者,检查MavInject执行的退出代码,如果进程存在,则说明该进程存在DLL注入漏洞,可以用于实现应用程序控制绕过。

接下来,定位存在DLL劫持漏洞的进程:

- 检索所有正在运行的进程;

- 针对每一个正在运行的进程:获取已加载的进程模块;通过创建空文件判断是否拥有正在运行进程所在目录的写入权限,文件命名为已加载模块(DLL);如果写入操作成功,则说明存在DLL劫持漏洞。

最后,定位潜在的可劫持资源文件:

- 搜索目标设备上的指定文件;

- 尝试替换该文件,以验证文件是否可替换,判断是否存在资源劫持漏洞。

支持的文件扩展名包括:xml、config、JSon、bat、cmd、ps1、vbs、ini、js、exe、dll、msi、yaml、lib、inf、reg、log、htm、hta、sys、rsp。

Evasor能够生成自动化审计word文档报告,包含测试描述和运行截图。

项目地址:【GitHub传送门】

本项目的开发与发布遵循apache License 2.0开源许可证协议。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END