根据the hacker news网站的报道,威胁情报和事件响应公司mandiant发现了一个未知的黑客组织,他们部署了一种针对oracle solaris系统的新型rootkit,旨在破坏atm网络,并使用伪造的银行卡在不同银行进行未经授权的取款。

Mandiant正在追踪代号为UNC2891的黑客群体,怀疑他们可能是幕后主使,并且该组织的一些策略、技术和程序与另一个名为UNC1945的团队高度相似。

Mandiant正在追踪代号为UNC2891的黑客群体,怀疑他们可能是幕后主使,并且该组织的一些策略、技术和程序与另一个名为UNC1945的团队高度相似。

Mandiant的研究人员在上周发布的一份报告中指出,攻击者发起的入侵涉及OPSEC,并利用公共和私人恶意软件、实用程序和脚本来删除证据并阻碍响应工作。更令人担忧的是,在某些情况下,攻击持续的时间很长。攻击者曾长期利用名为CAKETAP的Rootkit来隐藏网络连接、进程和文件。

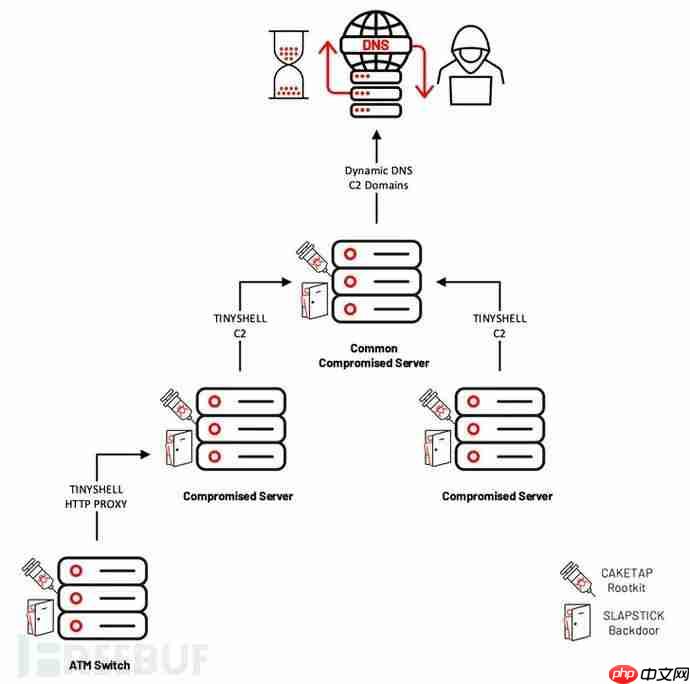

研究人员从一台受害的ATM交换机服务器中恢复了内存取证数据,指出内核Rootkit的一种变体具有特殊功能,能够拦截卡和PIN验证,并使用被盗数据从ATM终端取款。此外,该Rootkit还使用两个称为SLAPSTICK和TINYSHELL的后门,这些后门都归因于UNC1945,用于通过rlogin、telnet或ssh获得对关键任务系统的持久远程访问、shell执行和文件传输。

研究人员从一台受害的ATM交换机服务器中恢复了内存取证数据,指出内核Rootkit的一种变体具有特殊功能,能够拦截卡和PIN验证,并使用被盗数据从ATM终端取款。此外,该Rootkit还使用两个称为SLAPSTICK和TINYSHELL的后门,这些后门都归因于UNC1945,用于通过rlogin、telnet或ssh获得对关键任务系统的持久远程访问、shell执行和文件传输。

研究人员指出:“根据该组织对基于unix和linux系统的熟悉程度,UNC2891经常使用伪装成合法服务的值命名和配置他们的TINYSHELL后门,这些值可能会被调查人员忽略,例如systemd (SYSTEMD)、名称服务缓存守护进程 (NCSD),以及Linux at daemon (ATD)。”

攻击链使用了各种恶意软件和公开可用的实用程序,包括:

“UNC2891凭借他们的技能和经验,能够充分利用Unix和Linux系统环境中安全措施的缺陷,”研究人员说,“虽然UNC2891和UNC1945两个组织之间具有相似性,但将入侵归因于同一组织的证据还不够确凿。”

参考来源