防止sql注入的关键在于使用预处理语句并遵循安全实践。1. 使用参数化查询,避免手动拼接sql语句;2. 绑定用户输入而非直接拼接,确保输入不会被当作sql执行;3. 注意orm框架中是否启用参数化查询;4. 避免动态拼接列名或表名,采用白名单校验;5. 正确处理in子句等特殊场景,依据数据库支持方式调整;6. 结合最小权限原则、错误信息脱敏和定期更新依赖库进一步提升安全性。

防止sql注入的关键在于对用户输入的处理和数据库操作方式的选择。其中,使用预处理语句(Prepared Statements)是最有效的方法之一。它能确保用户输入不会被当作SQL代码执行,从而避免攻击者通过构造恶意输入来操控数据库。

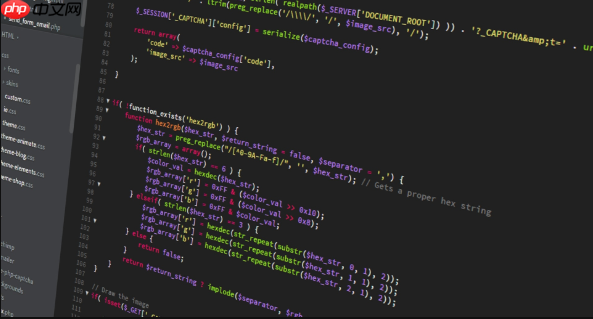

下面是一些在实际开发中可以遵循的安全实践,帮助你更好地使用预处理语句防止SQL注入。

什么是预处理语句?

预处理语句是一种将SQL查询模板与实际参数分开处理的机制。它的基本流程是:

- 先写好一个带有占位符的sql语句(比如 select * FROM users WHERE id = ?)

- 然后再绑定具体的值到这些占位符上

- 数据库会自动对这些值进行转义和处理,而不是直接拼接到SQL字符串里

这种方式的好处是,不管用户输入了什么内容,都不会影响SQL结构本身,从而防止了注入攻击。

如何正确使用预处理语句?

不同语言和数据库接口实现略有不同,但核心思路一致。以下是几个通用建议:

-

始终使用参数化查询:不要手动拼接SQL语句。例如,在php中使用pdo或mysqli的预处理功能;在python中使用cursor.execute()并传入参数字典。

-

避免字符串拼接用户输入:即使是“可控”的输入来源,也应统一使用参数绑定。比如:

# 不推荐 query = f"SELECT * FROM users WHERE username = '{username}'" # 推荐 cursor.execute("SELECT * FROM users WHERE username = %s", (username,)) -

注意ORM框架的使用方式:虽然很多ORM默认使用了安全机制,但有些方法仍可能允许原始SQL拼接。要确认是否真正启用了参数化查询。

常见误区和注意事项

即使使用了预处理语句,也可能会因为一些疏忽导致漏洞:

-

动态拼接ORDER BY或列名:预处理不能用于列名或表名,这些内容需要白名单校验或者硬编码。

-

错误地使用拼接字符串作为参数:比如把多个值用逗号拼成字符串传给IN子句,这样会导致参数无效,反而需要手动处理。

-

忘记检查和过滤输入类型:虽然预处理会处理转义,但对数字、邮箱等字段做基础验证仍然是个好习惯。

举个例子,如果你要处理一个ID列表:

SELECT * FROM users WHERE id IN (?)

直接传一个数组进去可能不起作用,不同数据库处理方式不同。有的需要用多个占位符,如 IN (?, ?, ?),有的支持数组参数。这需要根据具体数据库和驱动来调整。

配合其他安全措施更稳妥

预处理语句是防御SQL注入的核心手段,但结合以下做法可以进一步提升安全性:

- 最小权限原则:为数据库账号分配最低限度的权限,避免使用root或管理员账户连接应用

- 错误信息脱敏:不要向用户暴露详细的数据库错误信息,防止攻击者利用报错进行注入试探

- 定期更新依赖库:使用的数据库驱动和框架也可能存在漏洞,保持更新有助于修复潜在问题

总的来说,防止SQL注入并不复杂,关键是养成良好的编码习惯。只要坚持使用预处理语句,并注意参数传递的方式,大多数注入风险都可以规避。