排序

MySQL安全配置文件管理_MySQL配置加固与权限控制

强化mysql安全配置和权限控制的关键步骤包括:1. 安全管理配置文件,限制访问权限、移除敏感信息、定期审查、备份及使用专用目录;2. 配置加固措施,如禁用local infile、限制连接数、绑定特定i...

Linux服务器防护:保护Web接口免受目录遍历攻击。

Linux服务器防护:保护Web接口免受目录遍历攻击 目录遍历攻击是一种常见的网络安全威胁,攻击者试图通过访问系统文件路径以及敏感文件,来获取未经授权的访问权限。在Web应用程序中,目录遍历攻...

Linux exploit攻击原理是什么

Linux系统面临着各种安全威胁,其中一种常见的攻击方式是利用系统漏洞的exploit攻击。这种攻击的核心在于利用系统软件或内核中的缺陷,从而获取系统控制权或窃取敏感信息。 攻击流程: 阶段一:...

LNMP安全怎么保障

LNMP架构(Linux、Nginx、MySQL、PHP)是许多Web应用的基石,其安全性至关重要。 本文概述了增强LNMP安全性的关键策略: 持续更新: 及时更新Linux系统、Nginx、MySQL和PHP至最新版本,修补已知...

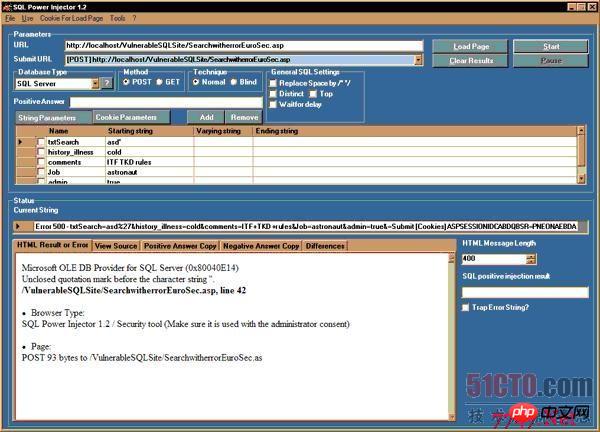

从网关本地执行SQL注入的技术分析_SQL注入攻击的本地实现与防范

网关本地sql注入是指攻击者直接针对网关自身使用的数据库(如sqlite、mysql等)发起的注入攻击,而非通过网关转发至后端服务;2. 其成因在于网关作为软件应用,常使用本地数据库存储配置、日志...

Nginx的IP访问控制与安全设置

nginx的ip访问控制与安全设置 Nginx是一款高性能的Web服务器和反向代理服务器,广泛应用于互联网企业及个人开发者的Web应用开发、运维等领域。众所周知,在互联网上存在着各种安全威胁,其中最...

分享五个著名的SQL注入漏洞扫描工具

大量的现代企业采用web应用程序与其客户无缝地连接到一起,但由于不正确的编码,造成了许多安全问题。web应用程序中的漏洞可使黑客获取对敏感信息(如个人数据、登录信息等)的直接访问。 Web应...

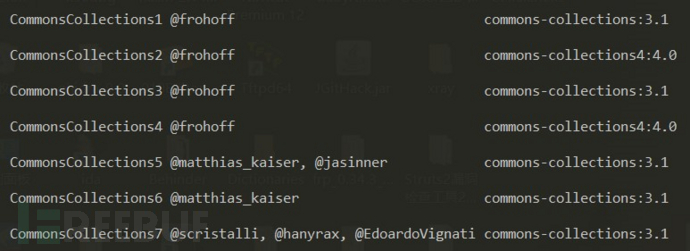

Apache Commons Collections反序列化漏洞的示例分析

一、简介 虽然这个组件的反序列化漏洞已经被很多文章进行了分析,但是在这里还是要记录一下。毕竟,这对java反序列化漏洞的发展意义重大。 Apache Commons Collections是Java应用开发中一个非常...

windows提权系列上篇

在渗透测试中,提升权限是一个常见的问题。通常情况下,最容易获取的权限是通过webshell,特别是当网站部署在windows系统上时。此外,在进行横向渗透时,如果收集到可以远程连接桌面的账号,也...

CTF实战24 二进制软件逆向分析基础

首先,向小姐姐致敬~ 然后,拜一下祖师爷~ 重要声明 本培训中提到的技术仅适用于合法CTF比赛和获得合法授权的渗透测试,请勿用于其他非法用途,如有违反,与本文作者无关。 逆向工程定义 逆向工...